Versi baru malware ini menggunakan teknik anti-analisis dan kebingungan tingkat lanjut

peneliti dari Lab SentinelSentinelOne, divisi penelitian SentinelOne, baru-baru ini menerbitkan hasil analisis malware LockBit 3.0. LockBit 3.0 ransomware (juga dikenal sebagai LockBit Black) adalah evolusi dari keluarga ransomware-as-a-service (RaaS) yang tersebar luas, yang berakar pada BlackMatter dan malware terkait. Setelah bug kritis ditemukan di LockBit 2.0 pada Maret 2022, pembuat malware mulai memperbarui prosedur enkripsi mereka dan menambahkan beberapa fitur baru untuk mengelabui peneliti keamanan.

Beberapa minggu yang lalu, grup ransomware yang bertanggung jawab atas malware juga bersemangat Kehebohan di lanskap media teknologi informasi, ketika para pelaku ancaman mengumumkan apa yang disebut program “Bug Bounty” dengan slogan “Jadikan ransomware hebat lagi!”. Ini adalah inisiatif untuk mengidentifikasi kesalahan dalam program dengan imbalan hadiah uang tunai untuk kontributor. Bisa dibilang, tujuannya adalah untuk meningkatkan kualitas malware dengan melakukan outsourcing debugging ke anggota komunitas cyber yang tangguh secara etis.

Berikut adalah inovasi utama dan aspek teknis dari versi baru LockBit:

Kebocoran dan server cermin

Pelaku ancaman di balik ransomware LockBit mulai bermigrasi ke LockBit 3.0 pada Juni 2022. Perubahan ini dengan cepat menarik perhatian para penjahat dunia maya, dan banyak korban diidentifikasi di situs kebocoran “versi 3.0” baru. Selain itu, pelaku ancaman menyiapkan beberapa server identik untuk data yang diambil dan URL situs web yang dipublikasikan untuk meningkatkan ketahanan operasi mereka.

Muatan dan enkripsi

Pengiriman awal muatan ransomware LockBit biasanya ditangani oleh kerangka kerja pihak ketiga seperti Cobalt Strike. Seperti LockBit 2.0, pengamatan menunjukkan bahwa infeksi juga terjadi melalui komponen malware lainnya, misalnya infeksi B. SocGholish yang mengarah ke Cobalt Strike. Payload itu sendiri adalah file Windows PE standar, dan memiliki kemiripan yang kuat dengan generasi sebelumnya dari keluarga ransomware LockBit dan BlackMatter. Ini dirancang untuk berjalan dengan hak administratif dan ketekunan dicapai dengan menginstal layanan sistem.

Anti-analisis dan penghindaran

LockBit 3.0 ransomware menggunakan berbagai teknik anti-analisis untuk mencegah analisis statis dan dinamis dan berbagi kesamaan dengan ransomware BlackMatter dalam hal ini. Teknik-teknik ini termasuk pengisian kode, kebingungan aktivitas, akurasi alamat fungsi dinamis, fungsi trampolin, dan teknik anti-debugging.

kesimpulan

Grup di belakang LockBit dengan cepat menjadi salah satu penyedia RaaS yang paling produktif dan telah memantapkan dirinya sebagai penerus grup ransomware Conti. Perwakilan ancaman telah membuktikan bahwa mereka bereaksi cepat terhadap masalah dengan produk mereka dan memiliki pengetahuan teknis untuk terus berkembang. Pengumuman baru-baru ini tentang menawarkan hadiah untuk menemukan bug perangkat lunak juga menunjukkan pemahaman yang tajam tentang audiens target dan lanskap media, yang saat ini dibanjiri dengan berita tentang perangkat lunak kriminal dan kompromi institusional.

Kecuali penegak hukum mengambil tindakan, RaaS ini akan terus berkembang di masa mendatang, seperti halnya banyak iterasi lain dari apa yang tidak diragukan lagi merupakan gaya serangan yang sangat sukses. Seperti halnya ransomware, pertahanan proaktif lebih efektif daripada bereaksi terhadap kompromi. Oleh karena itu, tim keamanan harus memastikan bahwa mereka memiliki perlindungan komprehensif terhadap ransomware.

Untuk detail lebih lanjut, lihat laporan lengkap LockBit 3.0 SentinelLabs: https://www.sentinelone.com/labs/lockbit-3-0-update-unpicking-the-ransomwares-latest-anti-analysis-and-evasion-techniques/

“Coffee pioneer. Social media ninja. Unrepentant web teacher. Friendly music fan. Alcohol fanatic.”

More Stories

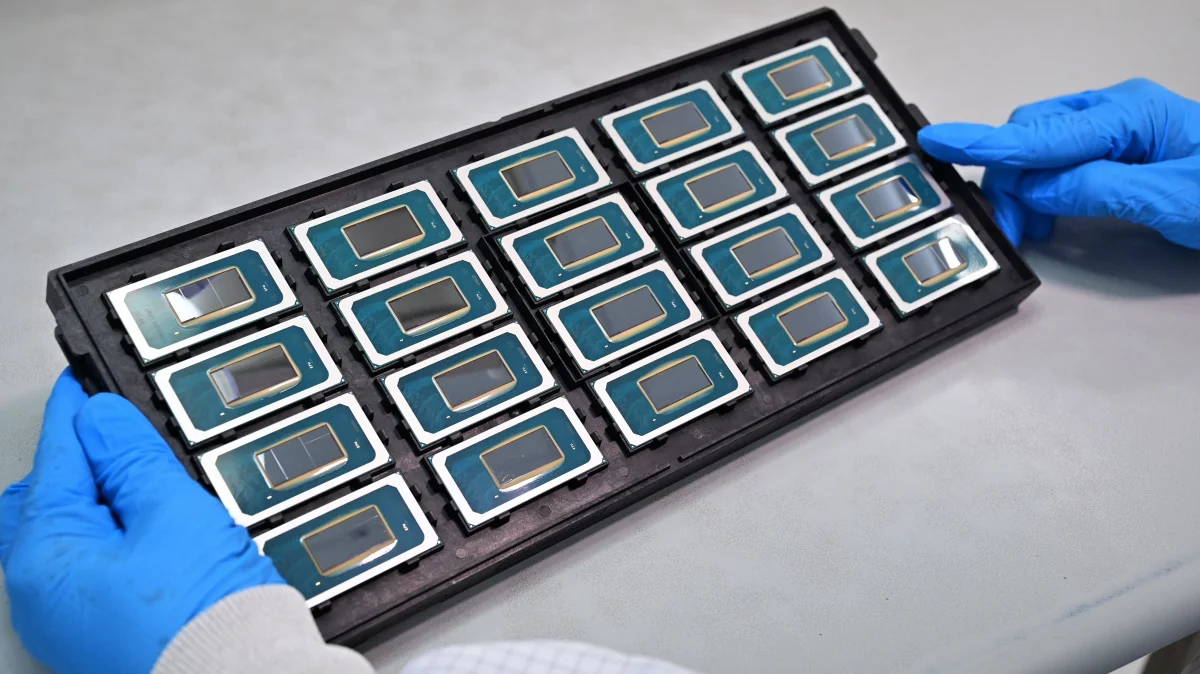

Intel dilaporkan ingin menghadapi Strix Halo AMD dengan GPU raksasanya sendiri di prosesornya

Ponsel Pixel 8 Pro dengan tarif 5G + jam tangan pintar gratis

Ponsel cerdas Pixel dikirimkan melalui pemeliharaan jarak jauh yang dilakukan secara diam-diam namun tidak aktif