Google semakin banyak mengubah kodenya menjadi bahasa yang aman untuk memori seperti Java, Go, Carbon, dan terutama Rust. Hal ini mempengaruhi semua kode yang baru ditulis dan bagian dari fondasi terkait keamanan yang ada. Perusahaan menunjukkan bahwa sebagian besar serangan terhadap sistem komputer masih berhasil ketika mereka mengeksploitasi kerentanan untuk mengakses memori.

iklan

Dalam buku putih tempat Google menyajikan strategi barunyaDi sini, Anda dapat menemukan analisis mendetail tentang kerentanan kritis terkait memori:

- Chrome: 70 persen dari seluruh kerentanan bersifat tinggi/kritis

- Android: 70 persen dari seluruh kerentanan berisiko tinggi/kritis

- Server Google: 16 hingga 29 persen dari seluruh kerentanan

- Project Zero: 68 persen dari seluruh kerentanan zero-day telah digunakan (di alam liar)

- Microsoft: 70 persen dari semua celah berisi entri CVE.

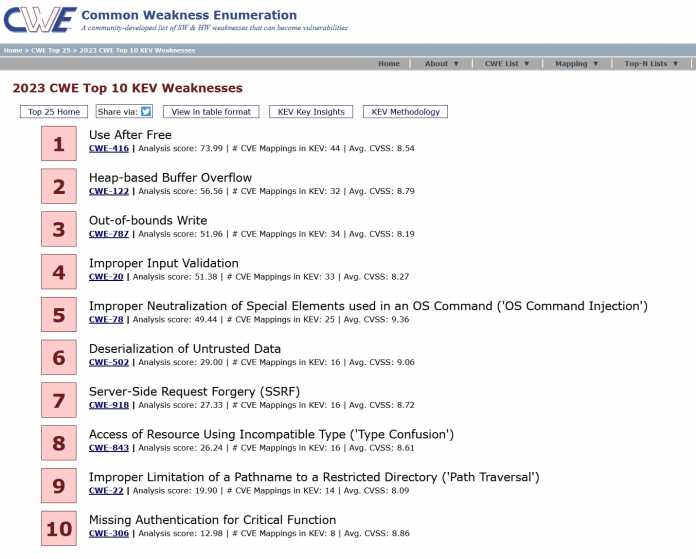

Entri blog terkait menunjuk ke Daftar kerentanan CWE (Common Vulnerability Enumeration), dimana tiga entri pertama dalam Known Exploited Vulnerabilities (KEV) juga terkait dengan masalah memori.

Dari sini, Google menarik kesimpulan berikut: “Di Google, kami memiliki pengalaman puluhan tahun [Google gibt es seit 1998, Anm. d. Red] “Kami berharap keamanan memori yang sangat andal hanya dapat dicapai melalui pendekatan keamanan berdasarkan desain yang berfokus pada adopsi bahasa secara luas dengan jaminan keamanan memori yang ketat.”

Menurut daftar kerentanan CWE, tiga dari sepuluh kerentanan yang paling banyak dieksploitasi mempengaruhi akses memori.

Apa yang terjadi pada aset lama tanpa jaminan?

Secara khusus, perusahaan ingin mencapai tujuan ini dengan beralih menulis kode baru dalam bahasa yang aman: Java/Kotlin, Go, Rust, atau Carbon. Masalah terbesar yang dihadapi Google di satu sisi adalah warisan, yaitu banyaknya font yang sudah ada, tidak aman namun belum ditemukan di C++, dan di sisi lain, kesadaran bahwa “program yang lebih besar dalam beberapa kasus memerlukan penggunaan konstruksi yang tidak aman.” Di sini makalah ini mengusulkan langkah-langkah berikut:

- Enkapsulasi kode yang tidak aman dan jadikan hanya dapat diakses melalui API.

- Fungsi perangkat keras seperti penandaan memori pada prosesor ARM dari versi 8.5a: Area memori dan penunjuk dapat diberi tag sedemikian rupa sehingga dereferensi yang tidak valid akan menyebabkan kesalahan.

- itu Proyek Ceri (Instruksi RISC yang Dioptimalkan Kemampuan Perangkat Keras) menyediakan fungsi untuk mengisolasi wilayah memori secara fisik di tingkat perangkat keras. Namun, beban dapat menimbulkan masalah pada kinerja.

- Pada rilis 0.2 mendatang, bahasa pemrograman Carbon akan memudahkan pemindahan sejumlah besar kode C++ lama ke area aman.

Karat sedang meningkat

Rust diharapkan memainkan peran sentral dalam kode baru ini, dan Google menekankan langkah-langkah yang telah diambil tim perusahaan ke arah ini sejauh ini:

Informasi lebih lanjut tentang strategi perusahaan dapat ditemukan di atas Kertas putih Dan tentang keamanan penyimpanan secara umum di halaman Kelompok Riset Keamanan Internet.

(dari)

“Coffee pioneer. Social media ninja. Unrepentant web teacher. Friendly music fan. Alcohol fanatic.”

More Stories

Intel dilaporkan ingin menghadapi Strix Halo AMD dengan GPU raksasanya sendiri di prosesornya

Ponsel Pixel 8 Pro dengan tarif 5G + jam tangan pintar gratis

Ponsel cerdas Pixel dikirimkan melalui pemeliharaan jarak jauh yang dilakukan secara diam-diam namun tidak aktif