Dr.Michael Black

Dr. Michael Schwartz, kerentanan utama telah ditemukan di prosesor Intel

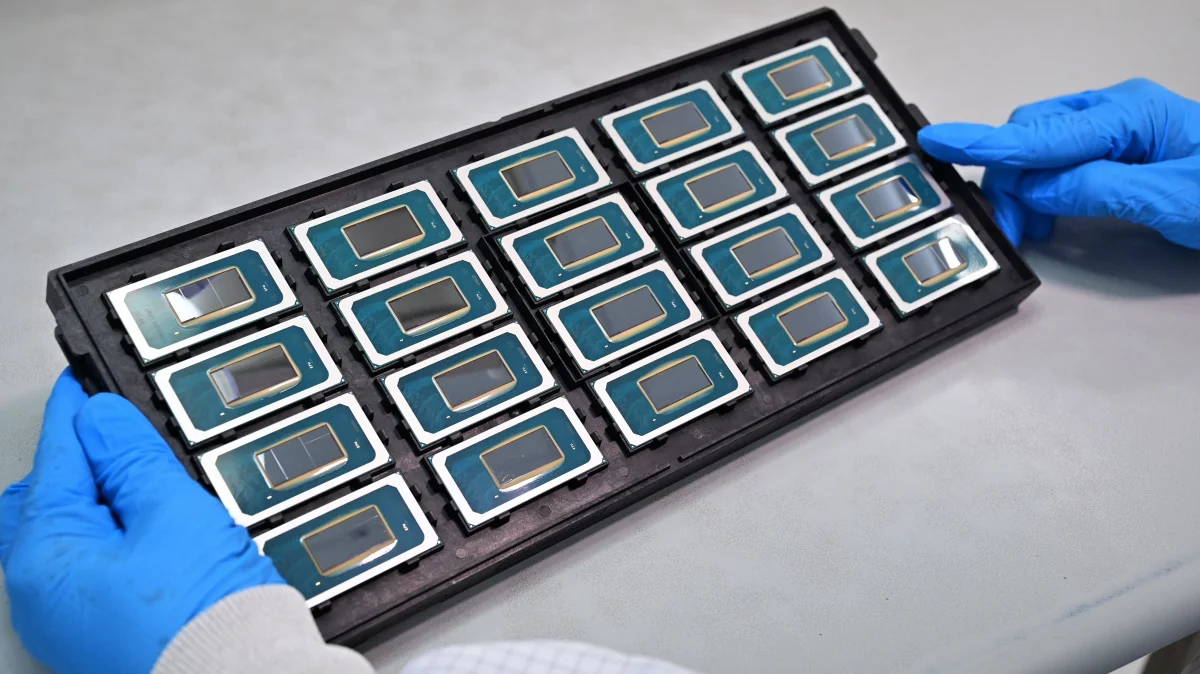

Setelah Spectre, Meltdown, dan Zombieload, ada kerentanan lain di prosesor modern yang mengguncang keamanan data pengguna. # PIC Ini adalah salah satu yang pertama ditemukan #CPU #titik lemahtentang sensitif #data Bagaimana # kata sandi Itu dapat dibaca langsung dari buffer. Penyerang tidak perlu membuat jalan memutar yang rumit melalui saluran samping. Mulai hari ini, Intel memberikan pembaruan penting ke perangkat yang terpengaruh untuk menjembatani kesenjangan ini.

kata Dr. Michael Hitam. Fakultas CISPA, bersama dengan tim peneliti internasional, sekali lagi menemukan celah di prosesor yang memaksa pabrikan Intel untuk bertindak cepat. “Sejauh ini kami menduga masalah keamanan terbesar dalam implementasi internal (rekayasa mikro) prosesor yang tidak terdokumentasi # Sumber kesalahan Itu juga dapat ditemukan di tingkat arsitektur prosesor yang terdokumentasi dengan baik. «

Kerentanan baru bernama PIC karena dapat dieksploitasi melalui fungsi yang disebut APIC (Advanced Programmable Interrupt Controller). APIC adalah kontrol prosesor yang telah digunakan selama beberapa dekade. Tugas utama APIC adalah mengatur prosesor dengan banyak inti sehingga kernel harus menginterupsi proses komputasi mereka jika permintaan baru masuk – misalnya dari input pengguna. Prosesor dapat berkomunikasi dengan APIC untuk mengonfigurasinya dan meminta informasi. Komunikasi antara prosesor dan APIC dilakukan melalui apa yang disebut superqueue. Superqueue adalah cache yang juga digunakan untuk mentransfer data dari random access memory (RAM) ke prosesor melalui cache data tertentu. Tidak seperti transfer #data Dari memori utama, hanya sebagian kecil dari superqueue yang digunakan saat berkomunikasi dengan APIC.

“Kami menemukan bahwa ketika APIC memasukkan informasi ke Superqueue, itu tidak menghapus semua data lama di Superqueue sebagaimana dimaksud. Namun, informasi tersebut hanya menimpa sebagian kecil data. Data lama masih ada dan CPU dapat mengaksesnya tanpa izin yang tepat. otorisasi Schwartz menjelaskan. Terutama bermasalah adalah bahwa ini juga berlaku untuk data yang sangat sensitif yang disimpan di area memori yang dilindungi secara khusus. “Kami juga dapat memperoleh kunci enkripsi dari Intel yang diperlukan untuk mengakses kawasan lindung ini dengan cara ini,” peneliti menjelaskan.

Semua Intel saat ini yang berbasis di Sunny Cove jelas terpengaruh # CPU Seperti Ice Lake dan Alder Lake yang diluncurkan pada 2019-2021. “Tetapi kesenjangan ini mungkin juga ada pada perawatan lain, tetapi kami belum dapat menguji semuanya.” # pembaruan Ini responsif, yang harus dipasang pengguna sesegera mungkin.

Di masa lalu, Dr. Michael Schwartz telah terlibat dalam menemukan kerentanan dalam prosesor Meltdown, Spectre, LVI, dan Zombieload. Sementara Meltdown dapat diperbaiki di sisi perangkat keras, kerentanan Spectre masih membuat para peneliti dan produsen tetap waspada. “Tetapi mengeksploitasi kerentanan ini biasanya membutuhkan sejumlah pengetahuan dan rumit, karena data hanya dapat dicuri melalui apa yang disebut saluran samping. Saluran samping adalah informasi yang diungkapkan prosesor secara tidak sengaja selama pemrosesan, seperti emisi elektromagnetik, pembangkitan panas, atau waktu pemrosesan. Informasi ini kemudian memungkinkan penarikan kesimpulan tentang data. Mengeksploitasi PIC jauh lebih mudah. Kami sangat terkejut bahwa belum ada yang memperhatikan hal ini,” kata Michael Schwartz. Selain Pietro Borrello dari Universitas Sapienza di Roma, Andreas Kogler, Daniel Gruss dan Martin Schwarzl dari Universitas Teknologi Graz dan Moritz Lipp dari Amazon Web Services menemukan bersama PIC.

Peneliti tidak dapat menentukan apakah dan sejauh mana kerentanan telah dieksploitasi sejauh ini. Bersama dengan rekan-rekannya, Schwartz bermaksud untuk terus secara sistematis memeriksa arsitektur prosesor untuk kerentanan yang paralel dengan kerentanan perangkat lunak yang diketahui.

“Coffee pioneer. Social media ninja. Unrepentant web teacher. Friendly music fan. Alcohol fanatic.”

More Stories

Intel dilaporkan ingin menghadapi Strix Halo AMD dengan GPU raksasanya sendiri di prosesornya

Ponsel Pixel 8 Pro dengan tarif 5G + jam tangan pintar gratis

Ponsel cerdas Pixel dikirimkan melalui pemeliharaan jarak jauh yang dilakukan secara diam-diam namun tidak aktif