Jutaan ponsel Pixel dikirimkan dengan perangkat lunak akses jarak jauh yang membuatnya rentan terhadap spyware – tetapi hanya jika pelaku memiliki akses fisik ke perangkat tersebut, memasukkan kata sandi pengguna, dan mengetahui cara mengaktifkan perangkat lunak yang biasanya tidak terlihat dan tidak aktif, menurut Google. . Dalam keadaan ini, penyerang juga dapat menginstal perangkat lunak lain. Perangkat lunak pemeliharaan jarak jauh dilaporkan telah diinstal atas permintaan Verizon sejak peluncuran ponsel Pixel pada tahun 2017. Perusahaan ponsel AS tersebut telah menggunakan perangkat lunak tersebut untuk menampilkan ponsel Pixel di gerainya.

iklan

Masih belum jelas apakah ponsel Android selain Pixel juga terkena dampaknya. Eksploitasi aktif tidak diketahui. Kerentanan terdeteksi oleh pemindai Endpoint Detection and Response (EDR). Oleh Verifikasi Di ponsel pelanggan. iVerify, bekerja sama dengan pelanggan yang terkena dampak Palantir dan perusahaan keamanan Trail of Bits, mampu melacak ini ke paket perangkat lunak Android yang tersembunyi. Meskipun perangkat lunak tersebut tidak digunakan lagi, perangkat lunak tersebut masih ada di foto ponsel cerdas Pixel Anda, Seperti yang dikatakan Dan Guido, CEO Trail of Bits di X.

Faktanya, masih dimungkinkan untuk mengunduh gambar firmware untuk perangkat Pixel dari server resmi Google, yang berisi direktori aplikasi priv dengan Showcase.pkg yang disebutkan di Product.img, tempat heise online digunakan Gambar Android 14.0 untuk Pixel 8a dapat diverifikasi.

Menurut iVerify, setelah diaktifkan, aplikasi mengunduh file konfigurasi melalui koneksi tidak aman, yang dapat menyebabkan eksekusi kode tingkat sistem. File konfigurasi diambil dari domain yang dihosting di AWS melalui HTTP yang tidak aman, sehingga membuat konfigurasi dan perangkat rentan terhadap kode berbahaya, spyware, dan penghapusan data.

Paket yang terpengaruh sebelumnya diinstal pada firmware perangkat Pixel. Secara default, aplikasi tidak aktif; Namun karena ini adalah bagian dari image firmware, jutaan ponsel dapat menjalankan aplikasi ini di tingkat sistem. Pengguna tidak dapat menghapus sendiri Showcase.apk. Pembaruan yang menghapus perangkat lunak yang tidak aktif saat ini sedang dikerjakan, menurut Verizon, dan akan tersedia “untuk semua OEM yang terpengaruh”.

Dirancang untuk Verizon

Menurut laporan media, Showcase.apk berasal dari Smith Micro, sebuah perusahaan yang menyediakan akses jarak jauh, kontrol orang tua, dan perangkat lunak penghapusan data. “Ini bukan platform Android atau kerentanan Pixel.” Google mengatakan kepada Forbes. Aplikasi ini dikembangkan sebagai demo untuk toko seluler Verizon di AS, namun tidak lagi digunakan. Untuk mengaktifkan aplikasi, diperlukan akses fisik ke perangkat dan kata sandi pengguna.

Juru bicara perusahaan mengatakan kepada Forbes bahwa fitur ini tidak lagi digunakan oleh Verizon maupun konsumen. Baik iVerify maupun Verizon tidak menemukan bukti apa pun bahwa kerentanan tersebut telah dieksploitasi. Sebagai tindakan pencegahan, fungsi beta akan dihapus dari semua perangkat.

Penemuan Showcase.apk dan insiden serupa menyoroti perlunya transparansi dan diskusi yang lebih besar seputar aplikasi pihak ketiga yang merupakan bagian dari sistem operasi. Masalahnya, masalahnya bukan hal baru — dan tidak terbatas pada ponsel Pixel saja: masalah ini terjadi pada tahun 2016. Satu orang mengeluh kepada VerizonBahwa ada “Aplikasi Mode Beta Verizon Store” di Samsung Galaxy Note 5 miliknya.

(Mac)

“Coffee pioneer. Social media ninja. Unrepentant web teacher. Friendly music fan. Alcohol fanatic.”

More Stories

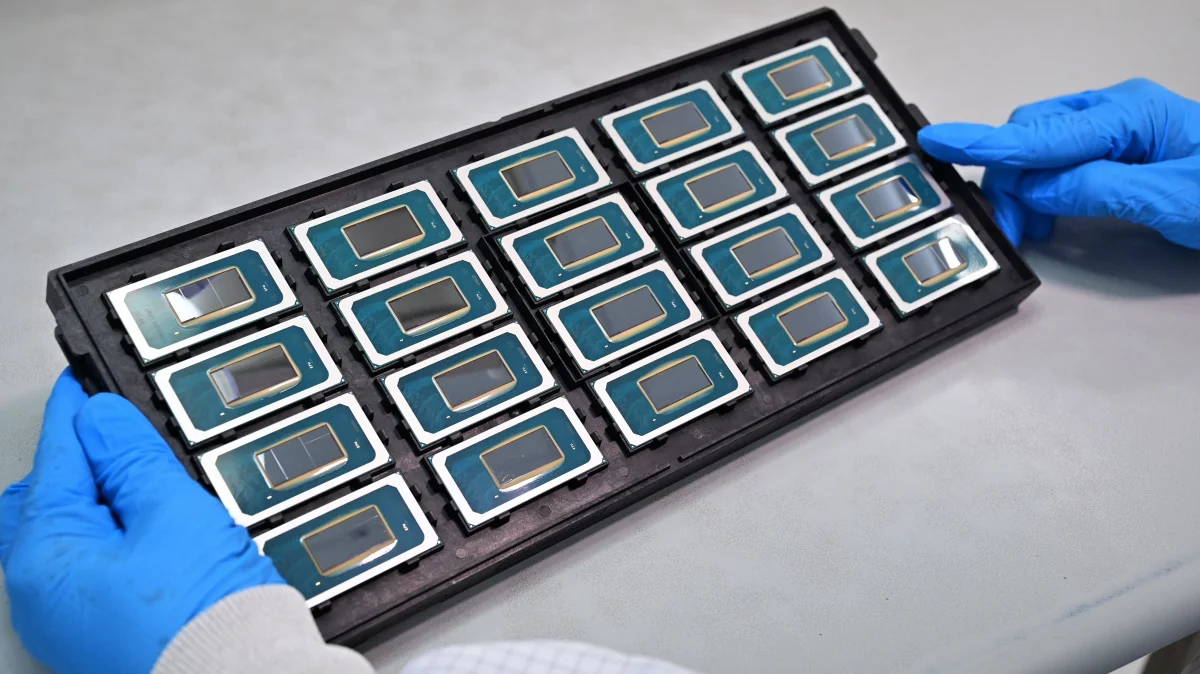

Intel dilaporkan ingin menghadapi Strix Halo AMD dengan GPU raksasanya sendiri di prosesornya

Ponsel Pixel 8 Pro dengan tarif 5G + jam tangan pintar gratis

Pembaruan BIOS: Penyerang dapat menonaktifkan Boot Aman pada laptop Alienware