Dengan versi 2.45.1, git menghilangkan lima kerentanan pada klien dan memperkenalkan mekanisme perlindungan mendalam. Semua sistem operasi rentan: distribusi Windows, macOS, Linux atau BSD. Kerentanan berhubungan dengan repositori; Satu dinilai kritis, dan dua dinilai tinggi. Oleh karena itu, tim git menyarankan untuk segera memperbarui, dan “jika Anda tidak dapat segera memperbarui, harap berhati-hati di mana Anda mengkloning repositori.”

iklan

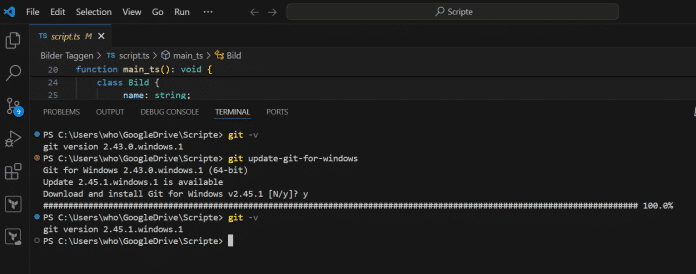

Namun baru-baru ini Serangkaian serangan terhadap layanan gudang Ini menjadi diketahui, diterbitkan oleh portal Sekarang pembaruan keamananHal ini tidak mempengaruhi pelayanan, namun justru mempengaruhi pelanggan. Pengguna harus memperbarui perangkat lunak mandiri dan plug-in di lingkungan pengembangan. Visual Studio diperbarui secara otomatis, sementara pengguna VS Code harus menginstal sendiri versi git baru di mesin:

git update-git-for-windows

Memperbaiki kerentanan secara detail:

- CVE-2024-32002 (Kritis; Windows dan macOS): Repo berbahaya dengan submodul dapat menggunakan klien git untuk membuang data ke folder .git/ alih-alih ke direktori kerja terkait saat mengkloning. Hal ini dicapai melalui tautan simbolik yang dimanipulasi. Penyerang mungkin ada di sana Hooks (memulai skrip secara otomatis) Jalankan saat gateway sedang berjalan.

- CVE-2024-32004 (Tinggi; Multi-Pengguna): Penyerang dapat membuat repositori lokal sebagai klon parsial tanpa objek virtual, yang, ketika dikloning, dapat mengeksekusi kode arbitrer pada klon dengan hak istimewanya.

- CVE-2024-32465 (Tinggi; Semua Konfigurasi): Mengkloning repo dari file zip melewati langkah-langkah keamanan, memungkinkan penyerang memasukkan hook yang tidak aman.

- CVE-2024-32020 (Rendah; Perangkat Multi-Pengguna): Pengguna yang tidak diautentikasi dapat mengubah tautan keras dalam database objek dari repo yang dikloning pada disk yang sama.

- CVE-2024-32021 (Rendah; Multi-Pengguna): Saat mengkloning repo lokal dengan symlink, penyerang dapat menyalahgunakan git untuk membuat tautan keras di direktori objek/. Penyerang menggunakan ini untuk menulis file ke sistem file di luar cakupan git.

Pengguna VS Code harus mem-flash git secara manual di terminal.

(Gambar: IX)

Konsep keamanan baru: pertahanan mendalam

Selain memperbaiki kerentanan yang teridentifikasi, git memperkenalkan mekanisme keamanan baru untuk melawan ancaman seperti yang dijelaskan. Penanganan tautan simbolik yang lebih baik saat kloning akan mencegah git menulis file ke tempat yang salah. Hooks sekarang diperiksa dengan cermat untuk menghentikan kode yang tidak sah. Konfigurasi pengikatan direktori template git sekarang dilindungi dari perubahan yang tidak disengaja atau berbahaya. Selain itu, git sekarang memperingatkan terhadap tautan simbolis ke direktori .git/. Pengguna yang sangat mencurigakan dapat berpura-pura bahwa git menganggap peringatan ini sebagai kesalahan.

Catatan lain dari tim git: Perlindungan mendalam yang baru menyebabkan kesalahan saat mengkloning repositori file besar. Peralihan membantu git lfs pull Di klon baru.

(dari)

“Coffee pioneer. Social media ninja. Unrepentant web teacher. Friendly music fan. Alcohol fanatic.”

More Stories

Intel dilaporkan ingin menghadapi Strix Halo AMD dengan GPU raksasanya sendiri di prosesornya

Pembaruan BIOS: Penyerang dapat menonaktifkan Boot Aman pada laptop Alienware

Hari khusus perempuan di Oberhausen